حماية ووردبريس من الاختراق والهاكرز وتنظيف الموقع

اختراق موقع ووردبريس هو هاجس يُخيف الكثير من أصحاب ومشرفي المواقع بسبب ظهور علامات أنشطة برامج ضارة يقوم بها المتسللون على الإنترنت بهدف تهكير موقع ووردبريس للأنشطة التجارية المنافسة أو أي موقع ويب آخر لا على التعيين.

لذا سنتعرّف في مقالنا على أخطر الأنشطة الضارة التي تُحدث ضررًا بمواقع الويب، وما هي أهم إضافات حماية ووردبريس، وأهم أنواع تهكير ووردبريس، وما الذي يمكن أن يحصل عليه الهاكر الأخلاقي من هذه الحركة.

ملحوظة: إذا كان قد تم تهكير موقع ووردبريس الخاص بك وترغب فى محادثة خبير حماية بشكل مباشر يمكنك التواصل معنا.

ما هو اختراق ووردبريس؟

مفهوم الاختراق أو القرصنة او التهكير في مواقع الويب عمومًا هو التعدّي على موقع ويب معين بطريقة غير أخلاقية وملتوية للحصول على صلاحية الدخول إليه وتخريبه أو التلاعب به، ويستند مفهوم القرصنة على استغلال نقاط الضعف الأمنية مثل نقاط ضعف حماية ووردبريس لاختراق الموقع وإحداث هجمات إلكترونية، وأهداف الاختراق تختلف من هاكر إلى آخر.

مؤشرات أمنية تدل على اختراق موقع WordPress:

- لا يمكنك تسجيل الدخول إلى الموقع.

- إجراء تغييرات على الموقع، مثل استبدال الصفحة الرئيسية بأخرى أو إضافة محتوى جديد غريب على الموقع.

- موقعك يعيد التوجيه إلى موقع آخر عند فتحه.

- ظهور رسالة تحذير على متصفحك عندما تحاول أنت أو أحد المستخدمين الوصول إلى موقعك.

- ظهور تحذير من Google على أن موقعك غير آمن عندما تبحث عنه على جوجل.

- ظهور تنبيه عن نشاط أمني غير اعتيادي من إضافة الأمان التي نصّبتها على موقعك.

- تحذير من مزوّد الاستضافة أن موقع WordPress في خطر.

- حدوث تغيير في تصميم الموقع.

أخطر أنواع تهكير ووردبريس

نستعرض معكَ أهم واخطر أنواع اختراق موقع ووردبريس وأخطرها:

1. حقن نصوص برمجية ضارة (SQL Injection Attacks)

أحد أكثر هجمات WordPress شيوعًا والتي تتسبب في إتلاف أو الوصول إلى حساب أدمن WordPress عن طريق إدخال استعلامات أو عبارات SQL ضارة للتعامل مع قاعدة بيانات MySQL.

ويتم إدخال هذه المعلومات في أيّ قسم إدخال مستخدم، مثل نموذج الاتصال أو مربع البحث. وقد تكون السمات والبلوجنز هي الأكثر عرضة لهجمات حقن SQL، لذا يجب التأكّد من سلامة كل ما يتم تثبيته على الموقع، ومواكبة تحديثات البرامج، وعدم السماح بالوصول إلى بيانات اعتماد MySQL الخاصة بك.

نصيحــــــة: واحدة من أبسط الحيل للتغلب على المتسللين هي تغيير اسم قاعدة بيانات WordPress الافتراضي واستبداله باسم مميز.

2. هجمات البرامج النصية (Cross Site Scripting) أو ثغرة XSS

ورُمز لها بـ XSS بدلًا من CSS لتفريقها عن لغة البرمجة. وهي أنشطة ضارة يبرمجها الهاكر ويستهدف فيها زوّار الموقع نفسه في حين أن الموقع يكون مجرد جسر يصل الهاكر بالمستخدم، ويوهم الـ Hacker مستخدمي الويب بضرورة القيام بإجراء معين، فمثلًا عندما تدخل على موقع ويب، تظهر لكَ رسالة تسجيل الدخول إلى الموقع، لكن في حال كان الموقع مُخترق، تظهر أمام المستخدم ذات الرسالة أيضًا! فما الفرق؟

الفرق أن الهاكر يُظهر لكَ هذه الرسالة على الموقع، لكن في الخلفية يخطط لسرقة بياناتك، ففي حال أدخلت أي معلومات عنك، سيحصل الهاكر على ملفات تعريف الارتباط (كوكيز Cookies) لمتصفحك والتي تتضمن إيميلاتك وكلمات السر وبيانات الدفع الإلكتروني ورصد لوحة مفاتيحك من خلال تثبيته Key Logger لديك وبالتالي أيّ شيء تكتبه على لوحة مفاتيحك يتم تسجيله.

3. هجمات القوة الغاشمة (Brute Force Attacks)

من أبسط أشكال الهجوم على مواقع الويب هو استهداف كلمات المرور، إذ يقوم الهاكر بتجربة كتابة كلمات مرور مرارًا وتكرارًا كي يتمكن من اختراق موقع ووردبريس وتجاوز مصادقة النظام. وشَهِدت المواقع اختراقات من هذا النوع لدى أصحاب المواقع الذين يستخدمون كلمات مرور ضعيفة مثل “12345” أو “Password” أو “Admin” وغيرها.

وإليكَ نصائح حول كتابة كلمات مرور قوية، مثل:

- كلمات مرور طويلة.

- مزيج جيد من الأرقام والحروف الصغيرة والكبيرة والرموز.

- تجنّب استخدام الكلمات المقترحة من ووردبريس.

- عدم استخدام الكلمات المتعلقة بموقعك أو شركتك.

- تجنّب كتابة بديل واضح جدًا عن اسم موقعك في كلمة المرور، مثل Daly >> D@ly.

- إضافة المصادقة الثنائية لأمان أكثر.

- اتخاذ إجراء سريع عند تلقي عدد كبير من طلبات تسجيل الدخول العشوائية.

4. نقاط الضعف الأساسية في ووردبريس (WordPress Core Vulnerabilities)

نظرًا لكون WordPress مفتوح المصدر، فمن السهل الحصول على شيفرة هذا النظام وتحديد نقاط الضعف الأساسية واستغلالها، لذا عليكَ تثبيت آخر التحديثات باستمرار بهذه الطريقة: الانتقال إلى لوحة التحكم >> القائمة المنسدلة >> تحديثات.

5. هجمات رفض الخدمة الموزعة (DDoS Attacks)

يحدث هجوم رفض الخدمة الموزع (DDoS) عندما يتم قصف خادم الويب بكمية كبيرة من الطلبات بحيث يتعطل الخادم في النهاية، وهي منظّمة للغاية وتستهدف مواقع الويب الصغيرة والكبيرة ويصعب التعامل معها، إلا أن هناك العديد من الأدوات لمنع الهجمات وإيقافها. ومن أهم طرق التعامل معها:

- محاولة تعطيل واجهات برمجة التطبيقات التي تم استغلالها أثناء الهجوم لتقليل عدد الطلبات.

- تعطيل تطبيقات الجهات الخارجية للتفاعل مع صفحة WordPress الخاصة بك.

- استخدام إضافات WordPress التي تحظر تلقائيًا عناوين IP التي تُمارس أنشطة مشبوهة.

- تنشيط جدار حماية تطبيق موقع الويب إلى تحديد الطلبات المشبوهة ومنعها من الوصول إلى موقع الويب.

6. إضافة الرموز الخبيثة (Backdoors) والبرمجيات الضارة (Malware)

حتى مع قضاءك وقت طويل على سدّ أيّ ثغرة أمنية التي تظهر في موقعك، يظلّ المتسللون قادرين على الوصول إلى موقعك، لذا سنطرح بعض الطرق التي تكشف إخفاء الهاكرز رموز خبيثة (Backdoors) في موقعك كي يتركوا بابًا مفتوحًا للعودة إلى الموقع حتى بعد إصلاحك له:

1. محتوى الموقع (Content)

يرغب الهاكرز في ترك بعض الأكواد الضارة على موقعك كي يحافظوا على بقائها حتى بعد تحديث ووردبريس وإضافاته، لذلك في حال كان لديك بعض الإضافات القديمة أو غير النشطة، فيجب عليكَ إزالتها لأن هناك احتمالية أن تحوي تعليمات برمجية ضارة.

2. ثغرات قوالب وإضافات ووردبريس (Plugin & Theme Vulnerabilities)

وهي من أفضل الأماكن التي يُخفي فيها المتسللون الأكواد البرمجية الخبيثة، والسبب أن معظم أصحاب المواقع لا يفحصون إضافات ووردبريس أو ثيمات الموقع ولا يحدثونها وقت صدور تحديث جديد لها، لاسيما أن الأكواد الخبيثة يمكن أن تُضعف من أداء الإضافات لأن أكواد الإضافات بالعموم ضعيفة.

3. الملفات المرفوعة على الموقع (Uploaded Files)

وهي من أسهل الطرق التي تمكّن المتسللين من وضع أكوادهم الخبيثة للأسباب التالية:

- وجود آلاف الملفات والصور المرفوعة على الموقع.

- عدم فحص أصحاب المواقع هذه المجلدات بانتظام.

- تغافل أصحاب المواقع عن استخدام إضافات الأمان (مثل Sucuri) لمراقبة صحة الملفات.

- مجلدات التحميل على الموقع قابلة للكتابة بشكل بسيط جدًا وهذا ما يسهّل إضافة أكواد ضارة بها.

4 ملف wp-config

وهو أحد ملفات ووردبريس الأساسية التي تتضمن معلومات حول قاعدة البيانات، بما في ذلك الاسم والمضيف (عادةً المضيف المحلي) واسم المستخدم وكلمة المرور. وتسمح هذه المعلومات بالاتصال بقاعدة البيانات لتخزين واسترداد البيانات (مثل المنشورات، المستخدمون، الإعدادات، إلخ)، وتحديد الخيارات المتقدمة لـ WordPress.

لذا فإن هذا الملف من الأهداف السهلة للهاكرز، ويجب أن يكون وصول القائمين على الموقع لهذا الملف محدودًا للغاية. ويجب أن يُفحص هذا الملف أولًا بمجرد وجود نشاط غير طبيعي على الموقع.

5- مجلد wp-include

هناك احتمالية كبيرة لأن تجد ملف واحد أو ملفات ضارة في هذا الملف محفوظة بأسماء غريبة أسماء تشبه إلى حد كبير ملفات ووردبريس الأصلية، فبعد تحميل الهاكرز الملف الضار هنا، سيجدون طريقة لاحقًا للوصول إليه.

7. أداة WP Scan

أداة WP Scan من أهم الأدوات التي يستخدمها المتسللون إلى مواقع الويب التي تعمل بنظم إدارة المحتوى WordPress، وهي طريقة تقليدية في التهكير تُستخدم للكشف عن العديد من المعلومات المهمة من خلال إجراء مسحة كاملة للموقع، مثل معلومات عن الإصدار المثبت، والنسق المستخدم، والعناصر القابلة للاختراق، وإحصاء قائمة المستخدمين لعمل بروت فورس (Brute Force) على الحسابات.

أهداف اختراق موقع ووردبريس

- طلب الهاكرز فدية من الضحية مثل بيانات معينة أو مبالغ مالية.

- تشفير بيانات الموقع أو حذفها نهائيًا أو التلاعب بها.

- تهكير موقع ووردبريس ناجح لمجرّد أنه منافس قوي في مجال ما.

- التجسس والمراقبة للحصول على معلومات حساسة أو سرية.

- وجود توجّهات معينة شخصية أو اختلاف وجهات نظر لدى الهاكرز ضد صاحب الموقع المستهدف.

- تعطيل السيرفرات.

- استغلال المواقع في عمليات الهجوم على مواقع أخرى بدون علم صاحب الموقع المُخترَق.

- نشر فيروسات على الموقع لتعطيله.

- إلحاق ضرر كبير في أداء سيو SEO الموقع، أيّ أداء تحسين محركات البحث لموقعك ونزول ترتيباتك.

- انخفاض أداء الموقع بسبب استخدام الهاكر موارد الخادم أو الاستضافة الخاصة بموقعك لاختراق مواقع أخرى.

- إلحاق الضرر بأداء البريد الإلكتروني بسبب استخدام الهاكر عنوان IP الخاص بك في إرسال رسائل مضللة Spam عبر البريد الإلكتروني بشكل عشوائي.

- حظر جوجل لموقعك في حال عدم حل المشكلة بأسرع وقت ممكن.

طرق حماية ووردبريس من الاختراق

إليكَ كيفية حماية ووردبريس التي يستخدمها أصحاب المواقع لمنع اختراق موقع ووردبريس:

1. ابتعد عن الأكواد المسروقة

من الأفضل الابتعاد عن استخدام قوالب الووردبريس والإضافات المدفوعة بدون ترخيص لأنها طُرُق ملتوية تقف ضد حماية ووردبريس من الاختراق والسبب أنّ الشخص الذي نشر هذه القوالب والإضافات مجانًا زَرَع فيها أكواد برمجية ضارة وخالف حماية حقوق قالب ووردبريس.

هؤلاء الأشخاص لا يقومون بـ اختراق موقع ووردبريس بشكل مباشر، في الغالب ينتظرون عملية بدء حصولك على عدد كبير من الزوار ومن ثم عرض إعلانات أو التحكم أو إنشاء الروابط الخفية أو استخدام اختصار الروابط للربح التلقائي داخل ووردبريس.

2. استخدم كلمات سر قوية

من أشهر طرق اختراق موقع ووردبريس هو تجربة كتابة كلمات سر بمحاولات متعددة، لذا عليكَ أن تستخدم كلمات سر قوية صعبة التوقّع، بالإضافة إلى عدم منح حساب الأدمن لأيّ شخص آخر حتى لو كان له صلاحية الوصول إلى موقعك بحساب كاتب أو محرر وما إلى ذلك.

يستخدم عادةً الهاكرز مواقع متخصصة للهاكرز وتتضمن ملايين كلمات السر المستخدمة على ووردبريس، وتجربة الكلمات لاختراق موقع WordPress، ومن هذه المواقع WP White Security وَ Rockyou Wordlist وَ Dark Code Word List.

3. إيقاف محاولات تسجيل الدخول المتكررة

وهي طريقة مضمونة لمنع المتسللين من تخمين كلمة سر الموقع حتى ولو كان يستخدم برامج أو بوتات، وبالتالي سيتم إيقاف تسجيل الدخول لأيّ شخص يجرّب إدخال بيانات الدخول لأكثر من مرتين إلى ثلاث مرات.

4. تعطيل محرر قوالب ووردبريس

يأتي WordPress مزودًا بمحرر تعليمات برمجية مدمج يتيح لك التعديل على إضافات وقوالب ووردبريس من خلال لوحة التحكم مباشرة بدون الحاجة للدخول إلى لوحة تحكم الموقع الرئيسية.

إذا كانت هذه الخاصية بين أيدي الشخص الخطأ، يمكن أن تكون خطر يهدد موقعك، ولهذا نوصي بإيقاف تشغيلها، حتى لا يقوم أي شخص بزرع أي أكواد داخل قوالب ووردبريس أو الإضافات. يمكنك تعطيل هذه الميزة من خلال إضافة السطر التالي في ملف wp-config.php:

// Disallow file edit

define( ‘DISALLOW_FILE_EDIT’, true );

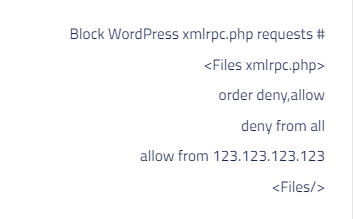

5. تعطيل XML-RPC

يساعد XML-RPC على ربط موقعك على WordPress بتطبيقات الإنترنت والهاتف، ولكنها تساعد في تضخيم هجمات المتسللين الإلكترونية بشكل كبير لذا يجب عليك تعطيله.

مثلًا: إذا أراد أحد المتسللين عبر الإنترنت تجربة 200 كلمة مرور مختلفة لمحاولة تسجيل الدخول إلى ووردبريس، فعليك إجراء 200 محاولة تسجيل دخول منفصلة سيتم اكتشافها وحظرها من خلال البرنامج المساعد فى ووردبريس لقفل تسجيل الدخول.

ولكن يمكن للمتسلل مع XML-RPC استخدام system.multicall لتجربة آلاف كلمات المرور مع 20 أو 50 طلبًا فقط. هناك طريقتان لتعطيل XML-RPC في WordPress يمكنك استخدام واحدة من هذه الطرق:

- إضافة الكود التالي إلى htaccess:

- تنصيب إضافة Disable XML-RPC وتفعيلها

نصيـحــــــة: تعد طريقة .htaccess هي الطريقة الأفضل لأنها تحافظ على موارد استضافة ووردبريس الخاصة بك.

6. إضافة سؤال الأمان إلى شاشة تسجيل الدخول ووردبريس

يجعل محاولات المتسللين أصعب بعض الشيء ولا يُلغي الهجمات تمامًا، ولكن في هذه الحالة سيحتاج إلى الإجابة على أسئلة الأمان في كل مرة يحاول فيها تجربة كلمة مرور جديدة.

يمكنك إضافة أسئلة الأمان عن طريق تنصيب أضافة WP Security Questions، وستحتاج إلى زيارة صفحة الإعدادات في ووردبريس لضبط الإضافة.

7. فحص ووردبريس

مثل فحص جهاز الكمبيوتر باستخدام Antivirus، يوجد إضافات ووردبريس تعمل على فحص موقعك بالكامل (من إضافات وقوالب وملفات) لاكتشاف البرامج الضارة وثغرات ووردبريس التي تهدد أمان الموقع. علمًا أن معظم الإضافات تفحص أمان موقعك فقط إلا أنها لا تُزيل البرامج الضارة.

8. تعطيل Directory Indexing

يمكن للمتسللين عبر الإنترنت استخدام تصفح Directory Indexing لاكتشاف الملفات التي تتضمن ثغرات أمنية، حتى يتمكنوا من الاستفادة من هذه الملفات في محاولة اختراق موقع ووردبريس.

لذا عليكَ تعطيله من خلال ملف htaccess >> خيارات Options >> خيار Indexes

9. حماية صفحة تسجيل دخول WordPress بكلمة سر

عادة تكون صفحة تسجيل الدخول فى ووردبريس غير محمية بكلمة سر إضافية، ويمكن للمتسللين طلب مجلد wp-admin الخاص بك، وبالتالي تهكير موقع ووردبريس، لذا يمكنك إضافة كلمة سر للمجلد للحدّ من هذه الممارسات السيئة.

10. انقل موقع WordPress إلى SSL / HTTPS

SSL هو بروتوكول تشفير نقل البيانات بين موقعك الويب ومتصفح المستخدمين، وبفضل هذا التشفير سيصعب على أى شخص سرقة بيانات موقعك. بمجرد تمكين SSL، ستصبح بداية عنوان الموقع الإلكتروني HTTPS بدلاً من HTTP، سترى أيضًا علامة القفل بجوار عنوان موقع الويب في المتصفحات كما تراه الآن في عنوان موقع إنشاء.

وقد أصبح استخدام SSL لجميع مواقع WordPress أسهل مما سبق، إذ تقدم العديد من شركات الاستضافة الآن شهادة SSL مجانية مع استضافة ووردبريس. وإذا كانت شركة الاستضافة لا تقدم هذه الشهادة فيمكنك استخدام Cloudflare SSL للحصول على شهادة مجانية وميزات إضافية.

11. استخدم إضافات حماية موقع ووردبريس

- إضافة Exploit Scanner

- إضافة vulnerabilities

- إضافة Wordfence Security

- إضافة WP Security & Firewall

- إضافة Sucuri Security

- إضافة All in one Security

- إضافة Sucuri Security – Auditing, Malware Scanner

- إضافة iThemes Security

- إضافة Jetpack

- إضافة BulletProof Security

13. تحديث إضافات ووردبريس

حين صدور أيّ تحديث جديد لإضافة من إضافات ووردبريس، يظهر أسفلها على لوحة تحكم ووردبريس إشارة حمراء، وهذا يعني أن هناك تحديث جديد مهم، ومن المحتمل أن يسدّ هذا التحديث أيّ ثغرة أمنية ويزوّد أمان الإضافة.

14. استخدم أداة ConfigServer eXploit Scanner

أداة أمنية وماسح ضوئي للبرامج الضارة، من إنتاج شركة ConfigServer، ويمكنها حفظ بعض البرامج النصية الضارة مثل WebShell وأدوات القرصنة.

15. إنشاء نسخة احتياطية للموقع

من أهم وأشهر طرق حماية ووردبريس من البرمجيات الضارة Malware هي النسخ الاحتياطي للموقع (BackUP) عن طريق تحميل ملفات الموقع وملفات قاعدة البيانات على جهازك وهي طريقة تقليدية وبطيئة. لكن الطريقة الأسرع هي تنصيب إضافة UpdraftPlus Backups.

هل تعرضت للاختراق؟

إن سبق ومررت بتجربة اختراق موقع ووردبريس على يد الهاكرز لأيّ سبب من الأسباب التي شرحناها أعلاه، يمكنك الاستفادة من خدمة حماية موقع ووردبريس من الاختراق والتهكير.